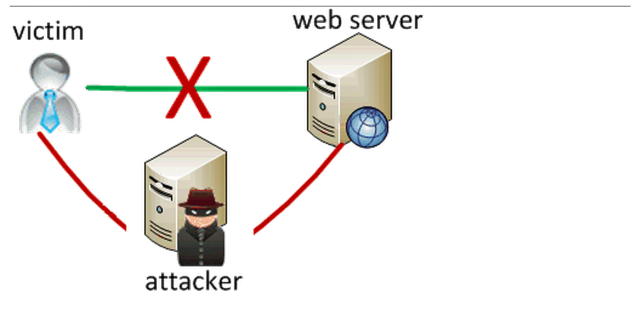

Lenovo está vendiendo computadoras que vienen con un adware pre-instalado que piratea la sesiones web encriptadas y que hace que los usuarios sean vulnerables a ataques “Man in the middle”.

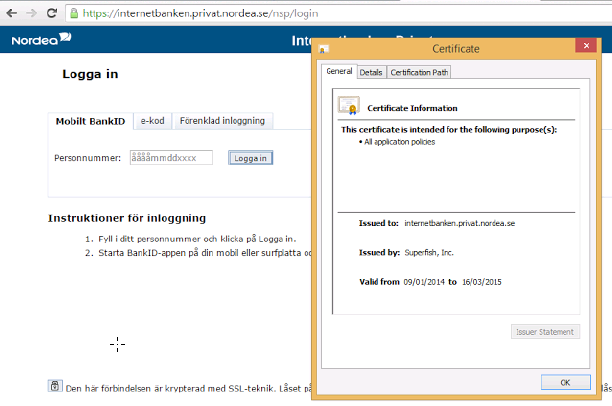

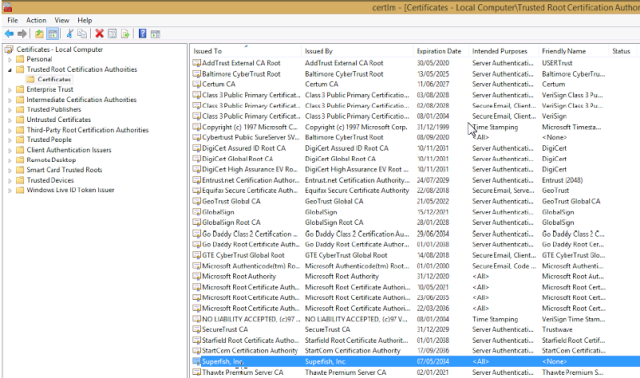

La parte critica es que Lenovo distribuye sus equipos con este adware de la compañía “Superfish”. Este adware inyecta publicidad en las páginas web, pero lo mas nefasto es que Superfish instala un certificado de raiz HTTPS firmado por si mismo. Este certificado puede ser usado para interceptar el tráfico de cualquier sitio web. Cuando un usuario visita un sitio web HTTPS este certificado es utilizado por Superfish para presentarlo como el certificado original del sitio web.

Pero peor aun es que la llave de encriptación para este certificado parece ser el mismo para cada maquina Lenovo, entonces un atacante podría utilizar esta llave para hacerse pasar por un sitio web válido, por ejemplo, el sitio web de un banco. Google o cualquier otro destino en internet. Bajo ese escenario, las PCs que tienen Superfish no podrán determinar si el sitio es malicioso, incluso con todas las medidas que actualmente existen.

Rob Graham, CEO de Errata Security, una firma de seguridad, ha sido capaz de craquear la llave de encriptación. Esto significa que la llave privada puede ser usada en ataques HTTPS. Le tomó tres horas a Graham descubrir que la contraseña era “komodia” (sin comillas).

Los modelos afectados son los siguientes:

G Series: G410, G510, G710, G40-70, G50-70, G40-30, G50-30, G40-45, G50-45

U Series: U330P, U430P, U330Touch, U430Touch, U530Touch

Y Series: Y430P, Y40-70, Y50-70

Z Series: Z40-75, Z50-75, Z40-70, Z50-70

S Series: S310, S410, S40-70, S415, S415Touch, S20-30, S20-30Touch

Flex Series: Flex2 14D, Flex2 15D, Flex2 14, Flex2 15, Flex2 14(BTM), Flex2 15(BTM), Flex 10

MIIX Series: MIIX2-8, MIIX2-10, MIIX2-11

YOGA Series: YOGA2Pro-13, YOGA2-13, YOGA2-11BTM, YOGA2-11HSW

E Series: E10-30]

Entonces Superfish instala un certificado que inyecta publicidad en páginas encriptadas, para muchos esto es algo malo pues modifican sin consentimiento el contenido de un sitio web, pero que esta técnica provoque que los usuarios sean vulnerables a ataques “man in the middle” es aun peor.

![]()

Pingback: ¿Mi Lenovo está infectado? Como saberlo. |

Pingback: ¿Mi Lenovo está infectado? Como saberlo. | La uno.com

Pingback: Dell tambien tiene su propio Superfish | La-uno.com